Gestão de Vulnerabilidades

Vulnerabilidades existem.

O desafio é saber o que corrigir, quando e por quem

Empresas lidam diariamente com centenas de vulnerabilidades vindas de scanners, testes e dependências. Ajudamos a transformar volume em prioridade, criando controle, previsibilidade e rastreabilidade no ciclo de correção.

Mais testes, mais alertas e menos clareza

O amadurecimento de AppSec trouxe mais ferramentas, mais testes automatizados e mais dados. SAST, DAST, SCA, testes de intrusão e scanners de infraestrutura passaram a rodar com frequência. O problema é que o volume cresceu mais rápido do que a capacidade de gestão.

Hoje, as empresas enfrentam um cenário comum:

Backlogs extensos e desatualizados

Dificuldade de tratar vulnerabilidades junto aos times

Severidades genéricas, sem contexto do ambiente

Correções sem padronização entre squads e projetos

Vulnerabilidades duplicadas vindas de fontes diferentes

Falta de responsáveis claros por aplicação e por falha

Correções lentas e sem rastreabilidade

Auditorias baseadas em planilhas e evidências manuais

A segurança que acompanha o ritmo da sua fintech

Unimos tecnologia, inteligência e consultoria Combinamos tecnologia, inteligência e consultoria para transformar vulnerabilidades em eficiência e conformidade contínua.para transformar vulnerabilidades em confiança e compliance contínuo.

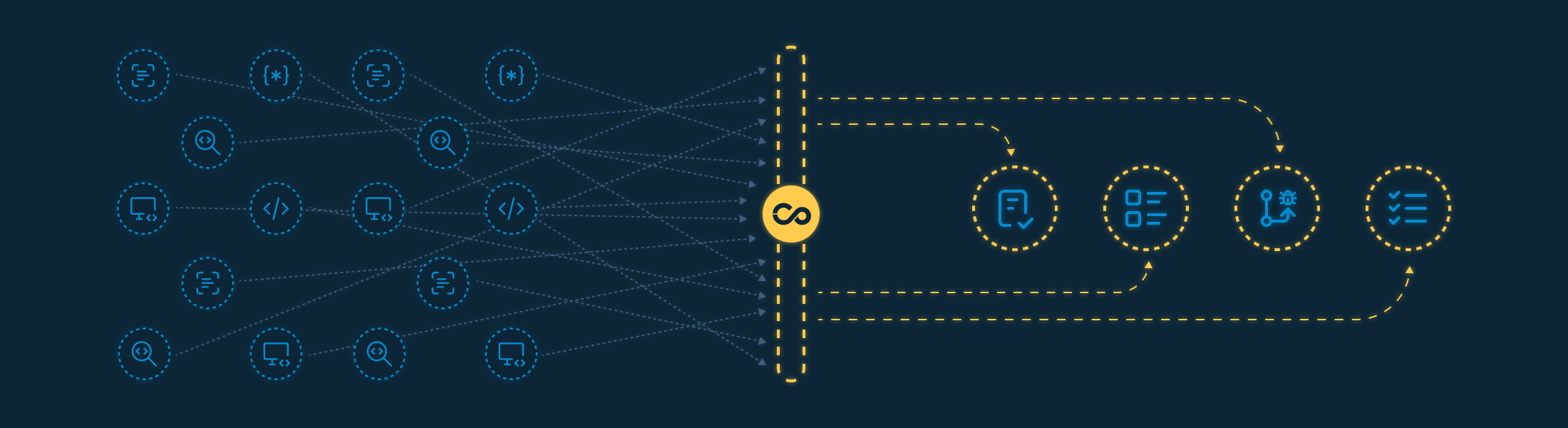

Ambientes modernos recebem findings de múltiplas fontes: scanners de código, testes dinâmicos, análise de dependências e testes manuais. Sem um ponto central, essas informações se espalham.

Como organizamos esse cenário

Consolidação de findings técnicos em um único backlog

Correlação e deduplicação entre diferentes fontes

Histórico completo por aplicação, falha e ciclo de correção

Impacto direto para sua operação

Priorização confiável baseada no volume real de risco

.svg)

Redução significativa de ruído operacional e retrabalho

Backlog acionável, com foco nas vulnerabilidades que realmente importam

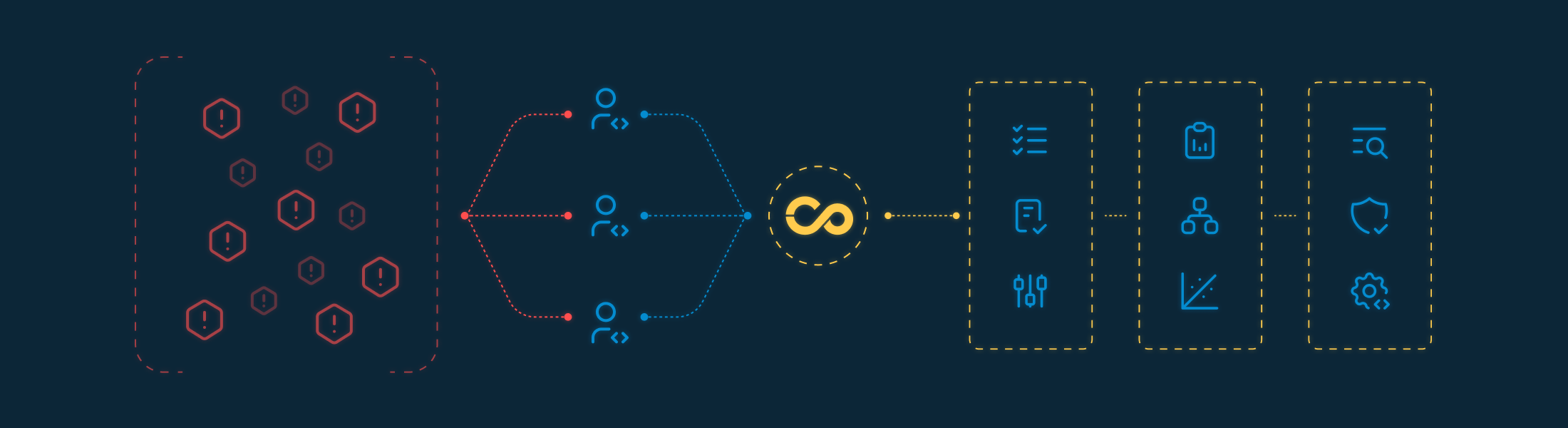

Severidade sozinha não define prioridade. Uma falha crítica em um sistema isolado tem impacto diferente de uma vulnerabilidade média em uma API exposta.

Como ajudamos a priorizar corretamente

Classificação por criticidade da aplicação

Avaliação de exposição (internet, APIs, integrações)

Contexto técnico da falha e do ambiente

Relacionamento com requisitos regulatórios

Impacto direto para sua operação

Foco no que realmente representa risco

Redução de correções desnecessárias

Melhor uso do tempo dos times técnicos

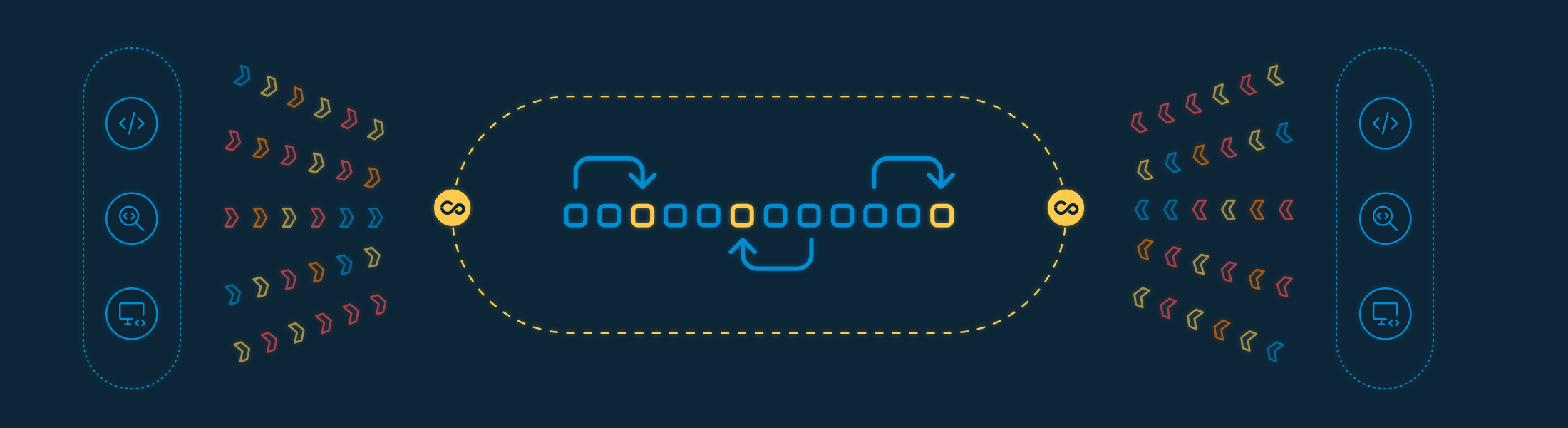

Vulnerabilidades sem dono não são corrigidas. Gestão exige clareza de responsabilidade e acompanhamento.

Como estruturamos o fluxo

Definição de responsáveis por aplicação e por falha

Integração com ferramentas de desenvolvimento

Acompanhamento de SLAs e tempos de correção

Visibilidade do status: aberto, em correção, resolvido, aceito

Impacto direto para sua operação

Menos falhas esquecidas

Correções mais previsíveis

Alinhamento entre segurança e engenharia

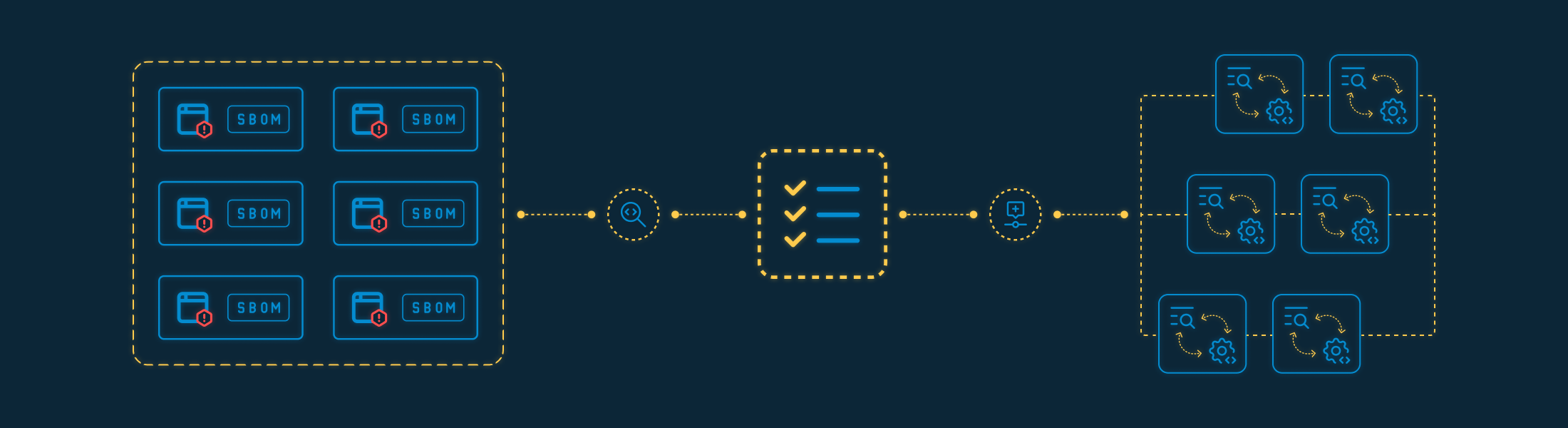

Grande parte das vulnerabilidades atuais não nasce no código próprio, mas em bibliotecas e componentes de terceiros.

Como tratamos esse risco

Geração de SBOM por aplicação

Identificação de CVEs em dependências open source

Rastreamento de onde cada componente vulnerável é utilizado

Acompanhamento da correção ao longo do tempo

Impacto direto para sua operação

Visibilidade real da superfície de risco

Redução de exposição herdada de terceiros

Controle contínuo da cadeia de software

Gestão de vulnerabilidades também precisa sustentar auditorias, requisitos internos e normas regulatórias.

Como criamos governança

Registro histórico de findings e correções

Evidências organizadas por aplicação e período

Métricas de evolução e tendência

Rastreabilidade entre vulnerabilidade, ação e responsável

Impacto direto para sua operação

Auditorias mais previsíveis

Menor esforço de coleta de evidências

Segurança operando como processo contínuo

Gestão de vulnerabilidades com contexto e orientado a risco

Desde 2008, apoiamos empresas na estruturação de programas de segurança de aplicações que funcionam no dia a dia. Nossa abordagem conecta tecnologia, processo e pessoas para tratar vulnerabilidades com contexto e previsibilidade.

Priorização orientada a risco operacional, considerando criticidade da aplicação, exposição e contexto de uso.

.svg)

Modelo de gestão aplicado em ambientes regulados e críticos, com foco em previsibilidade, rastreabilidade e governança.

Gestão contínua do ciclo de vida das vulnerabilidades, da identificação ao fechamento, com acompanhamento ao longo do tempo.

Integração ao fluxo de desenvolvimento, conectando vulnerabilidades, correção e SLAs de risco.

Converse com nossos especialistas e veja como estruturar um processo contínuo, com menos ruído e mais controle.